Правила роботи з email #2

Короткий допис по гарячих слідах чергової атаки.

Детальний звіт буде згодом!

Якщо коротко, то ситуація виглядає наступним чином:

- Жертва отримує електронного листа з фейкової адреси

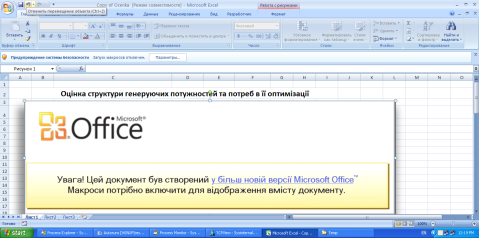

- Жертва відкриває приєднання (у цьому випадку це був .XLS, але це не суттєво)

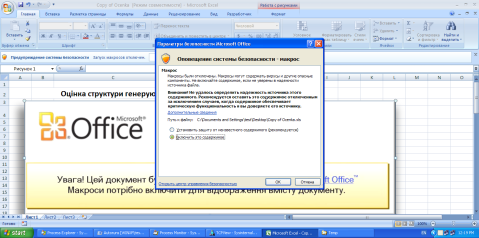

- Жертву просять увімкнути макроси (!)

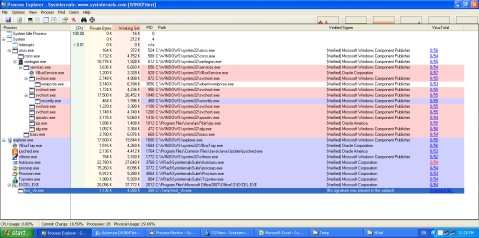

- Після активації макросів з оболонки XLS в %temp% розпаковується .EXE

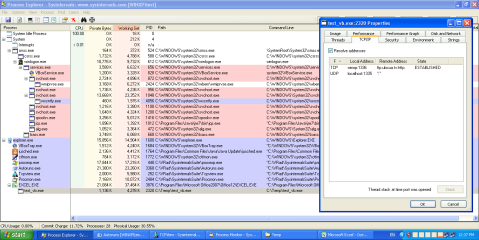

- .exe здійснює з’єднання з C&C та виконує перевірку системи (OS, hostname…)

- Далі з C&C здійснюється завантаження необхідних модулів

Проміжні висновки:

- перевіряйте заголовки листів

- не запускайте одразу приєднання

- не дозволяйте макроси без попередньої перевірки на окремій ВМ або VirusTotal

- якщо працювати з файлами від невідомих потрібно – блокуйте запуск скриптів та запускних файлів з каталогів %temp% та AppData

Мої рекомендації із старого допису досі залишаються актуальними.

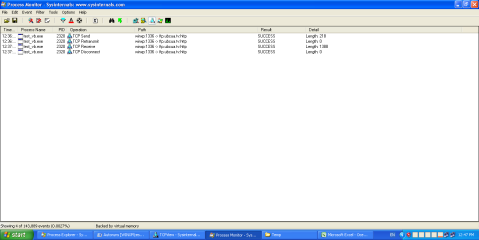

Процес інфікування тестової системи:

XLS`ий файл – приманка для користувача, його задача – змусити людину активувати макрос.

Макрос видобуває тіло test_vb.exe, який виконує збір інформації про машину та відправляє на C&C.

Зауважу – тут не йдеться про якийсь свіжий, небезпечний exploit.

Це просто приклад фішингу із базовими елементами соц. інженерії.

PS

Спеціалісти CERT-UA відреагували швидко. C&C блоковано.

Слідкуйте за оновленнями. І пам’ятайте про правила здорового глузду при роботі із поштою.

VR